產業觀察

2016資訊安全之回顧與展望

作者/林信忠

[發表日期:2017/1/5]

前言

資訊安全近來益發受到關注,特別是在巨量資料分析,行動裝置,物聯網技術蓬勃發展的時候。本文旨在於回顧2016年,資訊安全領域上發生的重大事件與預測2017年資安趨勢,希望對資安從業人員了解問題、實施防禦或組織高層決策或資源分配時能有所幫助。

重大事件

諸多紛擾的2016年已近結束,讓我們來回味一下這一年在資安業界發生的重大安全事件。

一、Yahoo超過15億資料外洩

從2013年至今遭竊取超過合計15億用戶資料,包含用戶姓名、電話號碼、生日、經雜湊處理的密碼,電郵地址、用戶的安全問答,甚至產生cookies的專用碼也遭到竊取。Yahoo資訊安全長指出,目前尚未能查出駭客的入侵方法,這些不同時間揭露的駭客攻擊導致帳號外洩為不同事件,被竊資料雖不包含明碼密碼、信用卡號或銀行帳號,但駭客可利用這批專用碼後偽造產生cookies,在不須密碼情況下直接偽裝成真正用戶。Yahoo表示已經通知被駭事件中受影響的用戶,並要求變更密碼,封鎖了偽造cookies,並強化系統防護。資料外洩事件已嚴重損及Yahoo的聲譽,不但用戶提出集體訴訟,也讓有意收購Yahoo的買主Verizon要求降價,甚至有放棄收購的傳言。

二、駭客入侵一銀ATM,盜領大量現金

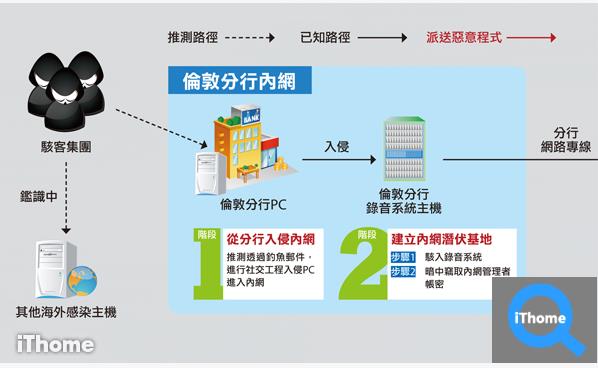

此為台灣第一次發生此類事件。第一銀行倫敦分行的電話錄音伺服器主機被駭客入侵後進而擴展潛伏至內網,遙控台北、台中22家第一銀行分行內41台ATM的操作共計遭盜走了8,327萬7,600元。據調查局資料,駭客入侵一銀ATM的流程,分成六個階段。

- 階段一、從分行入侵內網:根據數位鑑識結果,推測駭客首先入侵個人電腦,再透過魚叉式釣魚郵件的方式,騙取倫敦分行行員點選連結,下載木馬軟體,入侵其個人電腦後取得進入倫敦分行內網的能力。

- 階段二、建立潛伏基地:攻佔分行內網1台個人電腦後,下一個工作就是提權,即嘗試建立一個具備高權限的帳號,以做為對外連線能力和入侵台灣總行內網的跳板。一銀的海外分行雖有獨立專線連回總行,但總行對於海無外分行登入連線,並沒有進行嚴謹的身分確認,加上內網專線,使得海外分行和總行系統,無技術上實質區隔。對於內部系統之間的使用,推測部分一銀員工不想使用複雜的認證系統,這使得海外分行和台灣總行連接的系統,只需要簡單的帳號、密碼就可以登入。因此,駭客控制了一台錄音系統伺服器,即進一步透過這台伺服器滲透進了總行的內網。

- 階段三、蒐集情報:因錄音系統屬於一銀內部系統之一,穿透防火牆的連線行為屬合法行為,不易遭監控。調查人員發現在ATM系統的木馬程式儲存在C槽兩個目錄中。另外一銀透過軟體派送伺服器來派送ATM更新程式,只要竊取了派送系統管理者帳密,並蒐集到ATM的實體位置與IP的對應,就能明確攻擊特定位置的ATM。

- 階段四、ATM入侵準備:根據調查局資料,駭客於7月4日透過ATM軟體派送伺服器,發送了一個開啟ATM遠端連線服務的DMS更新包,將Telnet服務從手動轉為自動模式。

- 階段五、開啟ATM遠端控制:收到更新包的ATM,重新開機後,ATM就開啟了遠端連線服務,讓駭客可以遠端控制ATM。

- 階段六、植入ATM控制木馬,發動盜領:7月9日,駭客再次從遠端登入,開始將木馬程式派送到ATM設備中,並上傳了一個批次檔可銷毀所有木馬程式。最後駭客Telnet在ATM執行惡意程式開啟吐鈔口,負責取款的車手特定ATM面前,確認吐鈔口是否開啟,若開啟車手就回報給駭客進行下一個動作。駭客確認入侵成功後,開始遠端執行吐鈔程式,清空這台ATM的鈔票後,駭客會執行自動刪除批次檔刪除所有入侵木馬程式和Log記錄檔。

三、史上最大分散式阻斷攻擊,流量超過1T

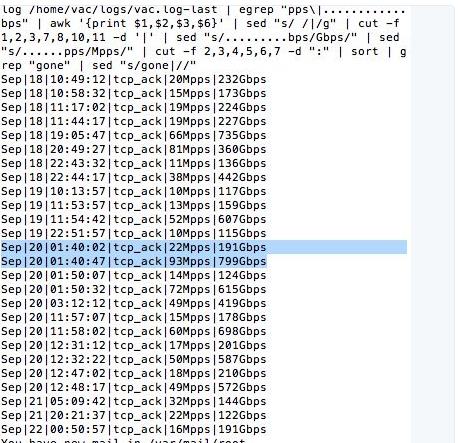

法國的網站代管服務供應商OVH遭到大規模的分散式阻斷服務攻擊(DDoS),其顛峰攻擊流量接近1Tbps,成為史上最大的DDoS攻擊。這波攻擊從9月18日持續到9月22日,該攻擊行動是藉由14.5萬台的攝影機或監視器所組成的殭屍網路所發動,據估計該殭屍網路的攻擊能力應可達1.5Tbps。

根據報導, 這起攻擊事件,所使用的殭屍網路是由數十萬的物聯網(IoT)裝置所組成, 涵蓋路由器、監視器與連網的IP攝影機, 且多數的攻擊流量來自亞洲,包括中國、南韓、台灣與越南等。

《圖二》OVH分散式阻斷服務攻擊(DDoS)流量

資料來源: http://securityaffairs.co/wordpress/51640/cyber-crime/tbps-ddos-attack.html

四、中國大陸通過網路安全法

大陸全國人大常委會11月7日通過「網路安全法」,將於2017年6月1日上路。這部網路安全法有六個重點。

- 重點一、不得出售個人資訊:大陸因近一年的個資外洩等損失高達九百一十五億元人民幣,故該法規定,任何個人和組織不得竊取或以非法方式獲取個資,不得非法出售或提供,並規定相應法律責任。

- 重點二、打擊網路詐騙:該法規定任何個人和組織不得設立用於實施詐騙,傳授犯罪方法,製作或者銷售違禁物品、管制物品等違法犯罪活動的網站、通訊群組,不得利用網路發布與實施詐騙。如電信網路詐騙來說,3000元以上、3萬元以上、50萬元以上者,分別認定屬大陸刑法第266條規定的「數額較大」、「數額巨大」、「數額特別巨大」。該條規定,詐騙公私財物數額較大者,處3年以下有期徒刑、拘役或管制,並處或單處罰金;數額巨大或有其他嚴重情節者,處3年以上10年以下有期徒刑,並處罰金。數額特別巨大或有其他特別嚴重情節者,處10年以上有期徒刑或無期徒刑,並處罰金或沒收財產。

- 重點三、「網路實名制」明確化:大陸網路運營者為使用者辦理網路註冊服務、行動電話等手續,或者為使用者提供資訊發布、即時通訊等,要求使用者提供真實身分。

- 重點四、重點保護關鍵資訊基礎設施:此法對關鍵資訊基礎設施的運行安全進行明確規定,重點保護公共通信和資訊服務、能源、交通、水利、金融、公共服務、電子政務等領域的關鍵資訊基礎設施。

- 重點五、懲治攻擊破壞的境外組織和個人:大陸每個月有一萬多個網站被篡改,八成的政府網站受攻擊。該法規定,境外的個人或組織從事攻擊等危害國家關鍵資訊基礎設施的活動,依法追究法律責任;公安部門可以決定對該個人或組織採取凍結財產或其他必要制裁措施。

- 重點六、重大突發事件可採取「網路通信管制」:處置重大突發社會安全事件,經國務院批准,可以在特定區域對網路通信採取限制等臨時措施。

2017年趨勢預測

參考各資安廠商預測與筆者見解彙整如下:

一、物聯網(IoT)安全成重點

物聯網安全已成為資安熱門話題,現多樣的應用程式架構,使網路安全更複雜且欠缺統一的平台標準,因此傳統防護方案多未能針對物聯網的設備作防禦。除此之外,物聯網的設備及系統多屬舊版未做更新的作業系統,這種系統存有很多未修補的弱點。

二、針對行動裝置攻擊數量日增

針對行動裝置的攻擊持續增長,由於行動裝置多儲存個人及工作資料,加上用?對行動裝置的資安警覺比電腦系統低,這使得駭客更易於對行動裝置發動攻擊。

三、分散式阻斷攻擊明顯增加

在2016年發生了多次流量破紀錄的分散式阻斷攻擊;要發動此類攻擊是很容易的事情,只需使用工具再配合彊屍網絡便可,所以分散式阻斷攻擊已成為最容易及影響力最大的攻擊之一。

四、駭客經濟的興起

從地下討論區駭客組織所提供的駭客服務即可對不同的目標發動攻擊。而這些討論區之中,已出現一些十分細膩的分工,有專人接單、跟單以及提供客?服務跟進攻擊成效監控這種趨勢2017年只會再增加。

五、資安法規/標準/共識之廣泛與多樣化

廣泛化指越來越多國家將完成資安相關法規的制定與施行,除文章所指網路安全法外,台灣亦已完成資安管理法草案之擬定,目前只待完成立法程序。多樣化則為因應新技術或新形態網路犯罪所衍生,如對雲端資料隱私權或智慧財產權保護等議題。

六、其他

如勒索軟體攻擊數量可能減少能力卻再進化、人工智慧與攻擊手法相結合、陳舊軟體漏洞新應用、AppleIOS漏洞增加等。

結論

完善的資訊安全涵蓋管理、技術、執行落實等層面,與駭客的競爭更是一場無休止的事。筆者以為管理與技術的導入容易,但是落實性與持續性則比較困難,常常遇到的情況是導入了安全制度且也有昂貴的資安設備卻還是發生資安事件。資安常提到「分層防禦」,未來更應有「分層控管」或「分層稽核」的觀念。人都有惰性都想便宜行事,唯有透過設計不同層次的控管或稽核方能克服;展望2017年對資訊安全產生的威脅只會多不會少,提高各種控制或補償性的資安措施之與落實性與持續能力將會更形重要。

(作者目前服務於凌群電腦資安技術研發處)

參考資料

1.趨勢科技2017年資安趨勢年度報告

2.數位時代網站Forcepoint2017十大資安預測

3.HK ITBLOG

4.iThome網站

5.TechNews科技新報

6.Securityaffairs