產業觀察

回顧與展望 2014年資訊安全大事紀

作者/林信忠

[發表日期:2015/3/5]

前言

資訊安全一直是很熱門的議題,特別是在雲端運算,虛擬化技術,巨量資料分析,行動裝置,物聯網技術蓬勃發展的年代。本文目的在於對去年(2014),資訊安全領域上發生的重大事件與漏洞做一回顧,希望對企業組織的高層人員與資安領域從業人員了解問題、決策或實施防禦措施時有所助益。

重大事件

諸多紛擾的2014年已結束,讓我們來回味一下這一年在資安業界發生的重大安全事件。

一、大型連鎖商店信用卡資料外洩事件

繼2013年12月美國大型連鎖商店Target爆發1.1億筆消費者(含4千萬筆信用卡)資料被竊之後,2014年初開始,美國HomeDepot、精品百貨公司、連鎖餐廳等零售業者陸續發生類似的事件。經調查發現,駭客鎖定POS系統上的消費者資料,有時在POS 上附加一個實體機器來蒐集卡片資料或於系統中植入惡意程式來攻陷系統,將側錄後取得的資料回傳到駭客的伺服器上,除此之外網路攝影機也沒有倖免於難,駭客可控制網路攝影機,擷取收銀臺的影像。整體而言2014年上述這些事件導致了企業遭受名譽與財務的重大打擊,多名公司高層主管也因此去職。

二、好萊塢百位女星私照外洩事件

2014年中爆發此件,宅男們應印像深刻。主因為駭客入侵蘋果iCloud帳?,竊取眾多全球當紅女星豔照並於知名的交流區「4chan」上曝光了這些裸照,女星們坦承是自己的,但這些存放在電腦裡的照片,不知道為什麼原因外流。資安專家們懷疑是利用蘋果系統的漏洞,惟該公司否認,指出應是使用者電腦使用習慣不良所導致,到目前為止未有正確的結論。若在Google輸入關鍵字搜尋可得到此事件之相關訊息如《圖一》所示。

《圖一》好萊塢百位女星私照外洩事件網路搜尋畫面

資料來源:Google

三、索尼影業駭客恐嚇事件

2014年11月下旬某天下午,索尼影業的員工回到工作崗位後,還沒有打開電腦,便看到《圖二》的畫面,顯示駭客組織和平守護者已經入侵系統,並發出警告。

和平守護者利用APT攻擊 (註1) 竊取了該公司大量個人資料與社群媒體和系統帳號並陸續在網路上公開這些內容,威脅索尼取消上映劇情涉及刺殺北韓領導人的喜劇片「名嘴出任務」。最後駭客首腦還寄出恐嚇信件給索尼員工表示若不願意配合所開出的條件而認為災難總會過去,那就犯了致命的錯誤,如果不希望自己或家人遭到傷害,就得以恐嚇信件所附的電子郵件簽名反對索尼影業,否則,員工及其家人全都會遭殃。此事件除造成該公司巨大的商務損失外,由於駭客掌握正確的個資,因此製造了員工心理上的極大恐懼感。FBI懷疑北韓是幕後的主導者,但資安專家們卻不那麼認為。

(註1)高級持續性威脅(Advanced Persistent Threat,APT)之意。APT是以竊取核心資料為目的,針對目標所發動的網路攻擊和侵襲行為,是一種蓄謀已久的「惡意商業間諜威脅」。這種行為通常經過長期的經營與策劃,具備高度的隱蔽性。APT的攻擊手法,在於隱匿自己,對特定目標,長期、有計劃性和組織性地竊取資料。

四、分散式阻斷服務攻擊 (註2) 癱瘓事件

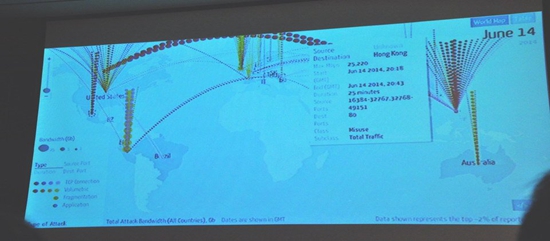

這起事件和政治有些關聯,越來越多的證據顯示因政治或宗教分歧會激化駭客行為的產生。此事件是這樣子的:大陸網軍自2014年6 月中起,以大規模阻斷服務攻擊癱瘓了香港大學民意網,導致香港「佔領中環」運動全民公投的投票時間被迫延長一週《圖三》,支持香港普選的壹傳媒網站同樣亦被駭癱瘓。香港壹傳媒6/18 也受到駭客大規模攻擊,香港及台灣蘋果日報網站、電郵和APP均未能正常運作。

(註2)為一種惡意的網路攻擊手法,利用多個攻擊來源使連接上網路的目標電腦的網路資源及系統資源耗盡,暫時中斷或停止服務。

重大事件

2014年發現較為知名的漏洞摘要如下:

一、SSL Heartbleed(CVE-2014-0160) (註3)

此漏洞被稱為「Heartbleed」,而其確實也如同心臟噴出血般嚴重;它讓駭客從伺服器記憶體中讀取 64 KB 的資料,藉由傳送 heartbeat 的封包給伺服器,在封包中控制變數導致 memcpy 函數複製錯誤的記憶體資料,因而擷取記憶體中可能存在的機敏資料。記憶體中最嚴重可能包含 ssl private key、session cookie、使用者密碼等,因為這樣的漏洞導致伺服器遭到入侵或取得使用者帳號。此漏洞發生在著名且使用廣泛的開源軟體OpenSSL套件內。

(註3)CVE 的英文全稱是「Common Vulnerabilities & Exposures」。它類似是一個字典表,為廣泛認同的資訊安全漏洞或者已經暴露出來的弱點的一種公共名稱,其語法為CVE prefix + Year + 4 Arbitrary Digits。

二、Shellshock(CVE-2014-6271)

Shellshock的漏洞,讓駭客能利用簡單的電腦資訊請求(request),執行任何的惡意程式碼,甚至不需要經過認證,就能從遠端後門對系統執行任意指令,取得該系統的控制權。可執行惡意程式,或在系統內植入木馬操控,並以此來竊取機敏的資料。從Bash從Bash 1.14到Bash 4.3版本皆存有Shellshock的漏洞問題。影響範圍如linux、Unix為基礎之作業平臺、Mac OS X系統,皆曝露在駭客遠端入侵的風險之中,甚至路由器或部份使用Bash的Windows伺服器與 Android系統等,都可能有此漏洞。與前一個SSL Heartbleed相較,前者存於套件內,後者存在於Unix/Linux的作業系統與以Unix/Linux為基礎而設計的系統(如Mac OS,Android等),並橫跨主機、平板、智慧手機等載體,其影響程度自不待言。

三、Microsoft Office Word RTF Document(CVE-2014-1761)

此為Microsoft Word RTF記憶體毀損的資訊安全風險,此漏洞會允許遠端執行程式碼,讓駭客可取得與目前使用者相同的使用者權限。影響範圍如Microsoft Word 2003、Microsoft Word 2007、Microsoft Word 2010、Microsoft Word 2013、Microsoft Word 2013 RT及 Microsoft SharePoint Server 2010、Microsoft SharePoint Server 2013 和 Microsoft Web Apps Server 2013 上的 Microsoft Office 服務與 Web Apps。

四、Internet Explorer 0day Spear phishing with waterhole attack(CVE-2014-1776)

微軟瀏覽器 Internet Explorer 發現存在的零時差漏洞,在存取已刪除或錯置的記憶體內容時,可破壞(或修改)記憶體內容以置入駭客之惡意程式碼。駭客利用此漏洞來製作惡意網頁,當使用者使用存有漏洞的瀏覽器瀏覽該惡意網頁,會有可能以使用者的權限執行任意程式碼。目前已經發現駭客使用此一漏洞發動網路攻擊的案例。影響範圍:Internet Explorer 6、7、8、9、10、11。

五、Sand Worm Microsoft Office Powerpoint Logical flaw(CVE-2014-4114)

該漏洞存在於Windows系統的OLE封裝管理程式,利用寄送電子郵件附檔Excel PowerPoint檔案針對漏洞進行攻擊,攻擊一旦成功就能從遠端任意執行程式碼。

影響包括微軟Vista以後的Windows作業系統,以及Windows Server 2008及2012。國外發現已有俄羅斯駭客鎖定北大西洋公約組織及歐盟相關單位利用此漏洞來竊取資料,國內現在也發現攻擊案例,而且是鎖定政府單位的APT攻擊。

展望

眾所周知,完善的資訊安全涵蓋管理、技術、執行落實等層面;前面所提的資安事件與漏洞互為因果。場景是這樣的,駭客先鎖定目標,再來想辦法收集目標的資訊,探測目標系統的範圍與漏洞後採用工具或手法利用這些漏洞入侵目標系統,潛伏一段時間發動攻擊(如竊取資料或癱瘓系統等),所以修補漏洞就能降低被入侵的機率,這是屬於漏洞管理的範圍,做好漏洞管理已是資訊安全最基本的要求。

另外提醒一點,就實務面來說,會被駭客鎖定的目標組織通常已具備一定的資訊安全防護能力,近來越來越多的案例觀察到駭客利用供應商的主機當作跳板或直接入侵供應商的主機遂行其惡意目的,而對供應商或委外廠商的資安管理正是較脆弱的一環,這也是個資法委外責任與新版ISO/IEC27001資訊安全管理系統將供應商管理納入控制要求的原因之一。

參考資料

1、中華民國個人資料保護法

2、ISO/IEC 27001:2013條文

3、行政院國家資通安全會報技術服務中心網站

4、iThome網站 2014 IT大事回顧(2015/01/05 by 吳其勳)

5、微軟TechNet網站

5、台灣駭客年會網站