產業觀察

打造強大穩固的稽核管理系統

作者/黃哲諄

[發表日期:2014/3/3]為何需要稽核管理系統?

政府單位或民間企業的IT環境中有許多各種不同的系統管理帳號:應用系統管理者、資料庫管理者、網路與資安設備管理者、網域帳號管理者、作業系統管理者、虛擬機器管理者…等。這些管理者分別擁有存取企業重要資源的權限,例如:應用系統管理者可以變更安全設定、資料庫管理者可以隨意存取企業資料、網路與資安設備管理者可以打通內部網路和網際網路、網域帳號管理者可以變更全公司任何人的資料、作業系統管理者可以中斷服務並加密硬碟、虛擬機器管理者可以破壞叢集。所以真正該擔心的是,您真的相信您的系統管理員嗎?企業主該如何確保這些系統管理員,按照資訊安全政策進行系統設定?最傳統的稽核方法,就是設計人員管制表,要求所有進出機房的管理員,必須要清楚描述管理員的操作內容。但這樣的方法只能夠防君子不防小人,如果有意圖要破壞企業資源的管理人員,又怎麼會撰寫完整的操作內容呢? 所以有經驗的稽核人員都會要求,系統要開啟稽核功能,將管理人員的操作行為紀錄在本機上。不幸的是,這樣的方法只能夠稽核到經驗不足的系統管理者,有經驗的系統管理者如果想要破壞企業資源時,會知道該如何暫時地關閉稽核紀錄,甚至修改它,因為稽核紀錄是寫在管理者負責的本機上。

隨著網際網路的發展,越來越多人使用電子商務系統購買產品、透過社交網路連絡情誼、甚至將公文和照片放在網際網路上。然而這些網際網路的資源並非完全免費,使用者需要拿個人資料來做交換,這樣企業就可以利用這些個人資料從事廣告宣傳。這個商業模式一直運作的很好,直到駭客覬覦龐大的使用這個人資料。2011年Sony的PSN網路遭到入侵,超過上千萬的使用者的資料遭到竊取,使用者除了不能使用付費的服務外,還有可能被駭客竊取信用卡卡號。誰應該要負起責任? 除了駭客外,企業難到不需要負起保管個人資料的責任嗎? 因此世界各地的政府紛紛立法,強制要求企業必須要負起保護使用者資料的責任。2012年,中華民國政府也公布了個人資訊保護法,與舊法最大不同的是,當發生個人資料外洩時,可由公益團體出面代表受害者進行訴訟,舉證責任也不再落在受害者身上,而是企業要負起舉證責任。如果企業的資訊系統沒有任何的稽核紀錄,一旦發生訴訟,企業勢必成為待宰的羔羊。

企業主需要一套系統自動化的機制,統一收集各系統或設備的稽核紀錄,在符合相關法規要求與稽核程序規定進行收容、分類、處理、分析、監看、告警、保存,以達到數位證據與稽核之目的。資訊安全政策也需要仰賴稽核管理系統,分離系統管理者與稽核人員的權責範圍,使得稽核人員可以隨時抽查稽核紀錄是否符合資訊安全政策。更好的稽核管理系統甚至可以做即時關聯性分析,當系統管理員的設定異常時,可即時啟動異常處理程序,降低損害的程度。

常見的SIEM產品

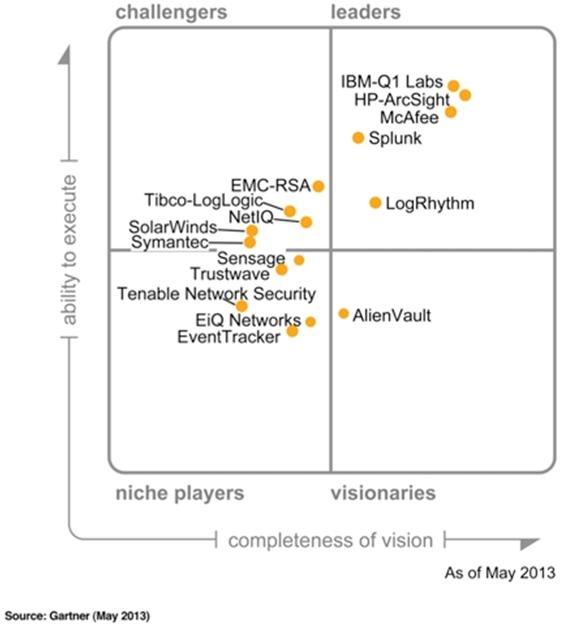

隨著APT(Advanced Persistent Threat)與隱私權相關法規的要求,以及資安與稽核的要求愈來愈高,資安事件管理(SIEM, Security Information and Event Management)越來越受重視,世界IT大廠紛紛併購資訊安全軟體公司,強化客戶對於安全的照護,例如HP於2010年併購ArcSight、IBM於2011併購Q1 Lab、McAfee於2011併購NitroSecurity。根據2013年的Gartner報告,相較於2012年,SIEM軟體成長了27.5%,SIEM設備也成長了11.9%。其中值得注意的是,HP ArcSight已經連續9年處於Leadership的位置(參下圖一)。

《圖一》The 2013 Gartner Magic Quadrant for SIEM

HP ArcSight擁有完整的產品線,以滿足客戶對於SIEM的各式各樣的需求,主要基礎核心產品:HP ArcSight ESM/Express,內建強大的關聯式分析引擎與規則,對於資訊系統的即時監控與異常告警的需求,可即時啟動異常處理程序,降低損害的程度;HP ArcSight Logger,可滿足對於數位證據與巨量紀錄儲存的需求;HP ArcSight Connector可快速大量支援異質設備、軟體與應用系統來蒐集記錄數據,乃透過標準事件格式CEF(Common Event Format),為企業資訊安全監測提供更高可見性ArcSight Smart Connector,可收攏近400種各種產品的紀錄檔;ArcSight Flex Connector,提供客製化收容紀錄檔。

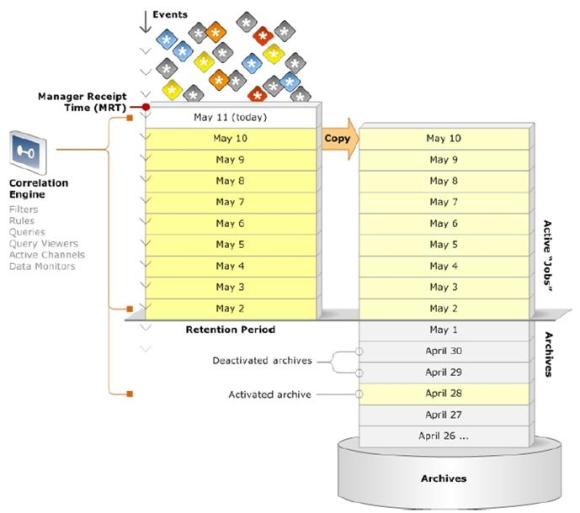

HP ArcSight能夠快速地對Log進行關聯分析(Correlation Analysis),來自於它的CORR-Engine (Correlation Optimized Retention and Retrieval Engine)儲存裝置,最新進來的Log會放在主記憶體,並按照日期歸檔,隔天以後的Log會複製一份到archives,此時的Log仍然處於active的狀態,所以仍然可以被Query和Rule使用,但過了Retention Period後,就會成為Deactivated Archives,需要再經過active後才能重新被Query使用。CORR-Engine的設計相當符合資訊安全事件的特性,因為資訊安全事件高度與時間相關,一個月內登入失敗20次,和一分鐘內登入失敗20次的事件解釋完全不同。另外,將新進Log先暫存在主記憶體也是很優異的設計,因為HP ArcSight的規則和資料監視器很快就會接續著處理這些Log。

《圖二》CORR-Engine儲存架構

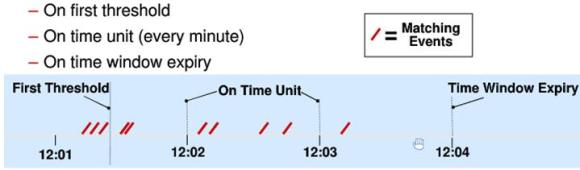

HP ArcSight的關聯分析是Rule-base,強大的Rule-base提供三種時序區間宣告,分別為:時間單元(Time Unit)、時間視窗(Time Window)和門檻值(Threshold),參如下圖。資訊安全人員可以在指定的時序區間內,對多個獨立事件做彙總(aggregation)、連結(join),並且提供內建函數,可對字串、數值與IP資料做額外處理,讓資訊安全人員可以在下達更複雜的條件判斷式(condition)。HP ArcSight還提供了rule-chain的功能,用以串接不同的rule,讓HP ArcSight可以偵測到長時間的階段性轉換攻擊,一旦導入企業商業邏輯,rule-chain甚至可以拿來偵測交易詐欺。

《圖三》ArcSight時序區間宣告

許多SIEM產品都標榜可以輸入各式各樣的產品Log,但卻鮮少能夠呼叫外部程式,協助資訊安全人員向下鑽探(drill down)分析Log。HP ArcSight在這方面做得很優秀,提供nslookup、whois、ping..等常用工具程式來向下鑽探分析log,HP ArcSight甚至可以透過客制化程式,將Log輸出以整合Google Map和其它ITSM產品。

應用案例介紹

凌群電腦協助許多客戶建構完整強大的稽核管理系統,集中收集該IT環境下的伺服器、虛擬化設備、網路設備、資安設備、應用系統、資料庫..等的所有異質複雜龐大的Log,並提供整合性查詢介面,輔以多樣化的稽核報表與即時準確的告警機制,參如下圖。

《圖四》應用案例示意圖

以一位客戶的大型IT環境為實例,他採用Cisco、CheckPoint、Fortigate、Radware、Imperva…等各類型不同設備來搭建網路與資安環境;採用Microsoft Windows、IBM AIX、Redhat Linux、VMware來搭建數百台伺服器環境;採用許多不同的服務平台與中介軟體來打造應用系統;採用SSO/LDAP來做單一簽入管控與授權認證機制;建構完整的ITSM與SOC環境,並導入ISO與ITIL相關認證。為了滿足客戶的需求,凌群電腦選擇了HP ArcSight來幫此客戶建置稽核管理系統,初期上線每天已收到超過50,000,000筆以上的稽核紀錄,流量瞬間高峰也已超過7000 EPS以上(每秒事件數量,Event Per Second)。

使用內建的Smart Connector與客製化的Flex Connector來集中收攏各類型紀錄,相較於Security Event的一般格式:Source Address、Destination Address和特徵碼,稽核紀錄就顯得相當地非結構化,這個原因可能來自於,原始設備的稽核紀錄內容是設計給本機管理員查看,而非設計給外部稽核人員查看。在這樣的情況下,HP ArcSight提供的Flex Connector就相當有用。稽核管理系統的開發人員利用HP ArcSight所提供的Flex Connector SDK,針對數個不同類型的稽核紀錄內容進行分析與正規化,並拿這些正規化的稽核資料產生稽核人員可以閱讀的稽核報表。

按照稽核規範,稽核紀錄應該要能夠存放超過3個月,因此我們需要一個龐大的儲存裝置,才能夠儲存平均每天超過50,000,000筆的稽核資料。HP ArcSight Logger提供一個巨量資料儲存的解決方案,除了自身所擁有的大量儲存空間與壓縮機制,更可以結合NAS(Network Attached Storage)來儲存稽核紀錄,這使得ArcSight Logger可以完整地儲存原始事件,也因為資料不可竄改的特性,讓進入ArcSight Logger的稽核紀錄成為具有不可否認性的數位證據。此外,ArcSight Logger提供了兩種搜尋機制,第一種是SQL的方式,稽核人員可透過一般的SQL指定欄位與內容;另外一種是全文檢索的方式,搜尋關鍵字找到所有稽核紀錄。ArcSight Logger多元的搜尋方式,讓稽核人員可以快速找到稽核紀錄,讓稽核紀錄不再只是大而無用的東西。

《圖五》HP ArcSight Logger應用案例

如果沒有稽核管理系統,稽核人員必須要進入每一台機器上去查看紀錄,所需耗費的人力成本,讓稽核人員只能夠定期與不定期抽查操作紀錄。ArcSight Express提供強大的監控機制,讓稽核人員可以即時查閱當前的管理者的操作行為,了解網路管理人員下達了哪些指令、系統是否存活、使用者近期的資料庫操作統計…等操作活動。另外,ArcSight Express強大的關連規則,讓ArcSight Express能夠主動告警暴力攻擊、非信任來源變更設定、非個人專屬電腦…等異常行為。ArcSight Express除了一般的SQL搜尋方法外,還提供了多樣數學函式與字串運算,例如:標準差、變異數、字串串接、子網路遮罩…等,這些特性都讓ArcSight Express成為統計型報表產出的不二人選。

《圖六》HP ArcSight Express應用案例

目前已客製化開發了數個Flex Connector、數百張稽核報表、數十條稽核異常關聯告警規則、數十個即時監控儀表板,搭配HP ArcSight產品內建的報表與關聯告警,打造出強大而完備的稽核管理系統。客戶可以利用這些稽核報表,提供高階主管與外部稽核人員的定期與不定期審閱需求;當異常事件發生時,稽核管理系統也可以透過關聯分析,即時通報至ITSM上;當需要進行調查行為時,可以當作數位證據;營運人員更可以利用監控儀表板,即時掌握當前系統操作狀態。

稽核管理系統並非一蹴可幾的系統,而是需要持續改進的PDCA(Plan-Do-Check-Action)循環過程,才能夠讓稽核逐步完善。在規劃階段,我們須界定了哪些設備需要被稽核,並按照不同設備的等級,規劃不同的稽核紀錄內容與報表;在執行階段,我們建立稽核管理系統雛形,並且協同各系統管理員與應用程式開發員,完成Log收容與稽核報表開發;在查核階段,我們根據稽核報表的內容,檢查Log的內容是否有符合規劃,並且檢查是否有異常行為;在行動與改進階段,告知Log內容不完善的系統管理員或應用程式開發員,要求限期改善,並將稽核異常行為加入下個PDCA的規劃循環中。未來的稽核管理系統也會秉持著PDCA的精神,定期參照最新的資訊安全規範與稽核管理規則,適時地調整稽核報表與告警規則,並且根據實際資料的狀態,擬定出最適合的Security Baseline。

參考資料

‧Gartner

‧HP ArcSight