產業觀察

有效防護網路頻寬癱瘓式攻擊

作者/鄭健忠

[發表日期:2013/4/5]

前言

有鑑於近來Internet有越來越大量網路頻寬癱瘓式攻擊(Internet Pipe Saturation Attack)的趨勢,造成網路與應用程式失效無法提供服務,因此如何在攻擊到達使用者網路閘道前就將攻擊減緩或是消除,成為目前最先進的解決方案。

分散式阻斷服務攻擊癱瘓對外線路頻寬的問題

在傳統上佈署入侵防護(Intrusion Protection System,IPS)設備,會將對外線路透過In-Line或SPAN的方式接進IPS設備中,進行封包阻擋或是只紀錄不阻擋,但是當面臨到因Internet分散式阻斷服務攻擊(Distributed Denial of Service,DDoS),導致對外線路頻寬壅塞到滿載程度時,效能再好再貴的IPS也是英雄無用武之地,若是想要增加多條對外線路分散風險,難保不會因為透過DNS解析後確認不同的Public IP仍為相同目地的使用者後,對外線路仍然遭受超大流量的分散式阻斷服務攻擊。

舉例來說,企業用戶對外網路頻寬有3條,各為4M/1M、20M/5M與50M/10M,同時也都將對外線路接進去IPS設備中進行封包過濾,當遭受網路攻擊如:Network Flood、Worm / Virus、Web Attack、Application Attack...等等,IPS都能夠輕易阻擋,但是只要攻擊流量造成對外線路頻寬滿載,功能再強大的IPS也是無能為力。

提供企業資安部門多種選擇-分散式阻斷服務攻擊流量自動化清洗解決方案

有鑑於此,結合網路與資安方面的技術,發展出新型態的防止網路攻擊服務。企業端入侵防禦設備偵測到大量異常流量攻擊或攻擊趨勢時,可以透過前端網路設備的BGP(Border Gateway Protocol)路由或DNS的方式將攻擊封包導引至第三地流量清洗中心(Scrubbing Center)進行封包清洗後再繞回去真正的目地的。

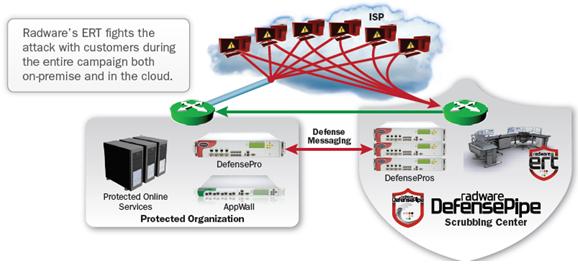

整合緊急應變中心(Emergency Response Team,ERT)與攻擊緩和系統(Attack Mitigation System,AMS),能根據攻擊的流量狀態,適時的調整路由或DNS,隨時維持商業服務的快速回應,並減少營運管理上的複雜度。如此能有效提升企業內重要業務伺服器的運作,更可以提升企業生產與競爭力,進而節省企業對於資安設備服務的投資成本。

《圖一》

選擇最佳流量導引方式

在攻擊發生時,到達企業端的流量將會被導引至流量清洗中心進行過濾後,再繞回企業網路閘道端口,藉以保護網路、商業服務的安全與順暢,以下將分別介紹在BGP-based及DNS-based下, 所提供不同的流量導引方式並說明優、缺點。

一、BGP-based 流量導引

優點:

‧可以將整個網路的流量做轉向,將能夠提供更完整的防護。

‧客戶端在遭受網路攻擊時,大部分狀況不需要調整任何設定,就能夠將網路流量進行導流,只有

小部分的狀況需要微調設定。

條件限制:

‧用戶需要擁有至少一個/24的網段,並在該網段上有一個自治系統號碼(Autonomous System Number,

ASN)。

‧需要額外在用戶端與流量清洗中心間建立一條GRE tunnel。

以下是BGP-base 流量導引的三種選擇作法:

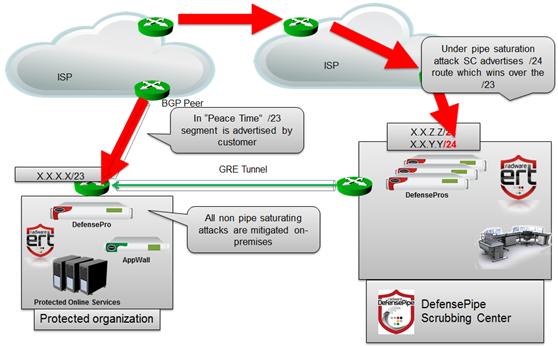

1.BGP-流量導引:更改更小的IP網段區塊。用戶原本是發佈使用/23的網段,在網路攻擊狀態下,流量清洗中心將發佈用戶使用更小的網段區塊,例如:使用二個/24的網段取代/23的網段,因此將優先於用戶的路由,並使流量被導引至流量清洗中心,再透過GRE Tunnel 將乾淨的流量繞回目的地IP。

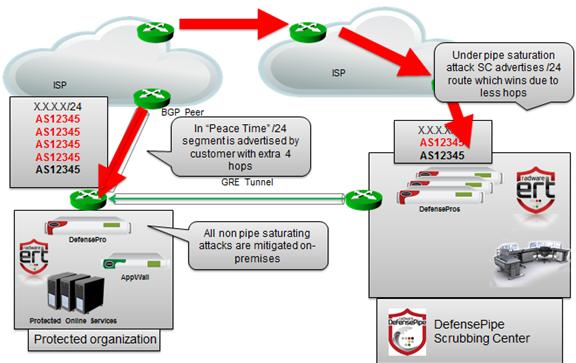

《圖二》

先決條件:

‧需要至少一段/23的網段。

‧需要有ASN。

‧需要與上層ISP建立BGP路由。

優點:

‧在網路攻擊期間,用戶端不需做任何事情。

‧不須改變BGP的任何設定。

2.BGP-流量導引:預先發佈BGP路徑。當用戶無法使用上述”更改更小的IP網段區塊”的方法時,建議使用這個模式。在平時正常流量狀況下,用戶或是ISP需要幾個步驟去增加BGP路徑並發佈。在網路攻擊狀況下,用戶網路頻寬被癱瘓了,流量清洗中心將會開始發佈用戶的IP網段在BGP路徑沒有變,這將使流量被導引至流量清洗中心進行過濾封包,再透過GRE Tunnel 將乾淨的流量繞回目的地IP。

《圖三》

先決條件:

‧需要至少一段/24的網段。

‧需要有ASN。

‧需要與上層ISP建立BGP路由。

優點:

‧在網路攻擊期間,用戶端不需做任何事情。

缺點:

‧平常正常狀況下,須改變BGP的些許設定。

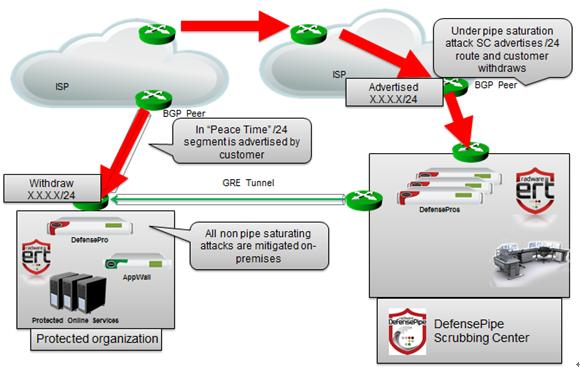

3.BGP-流量導引:BGP發佈/撤銷。當用戶無法使用上述兩種的方法時,則建議使用這個模式。在網路攻擊狀況下,用戶網路頻寬被癱瘓了,用戶將撤銷他們擁有的BGP,改由流量清洗中心發佈BGP路由並使其生效,這將使流量被導引至流量清洗中心進行過濾封包,再透過GRE Tunnel 將乾淨的流量繞回目的地IP。

《圖四》

先決條件:

‧需要至少一段/24的網段。

‧需要有ASN。

‧需要與上層ISP建立BGP路由。

優點:

‧在網路正常狀況之下,用戶端不需改變BGP的任何設定。

缺點:

‧在網路攻擊期間,用戶端需要改變BGP的設定。

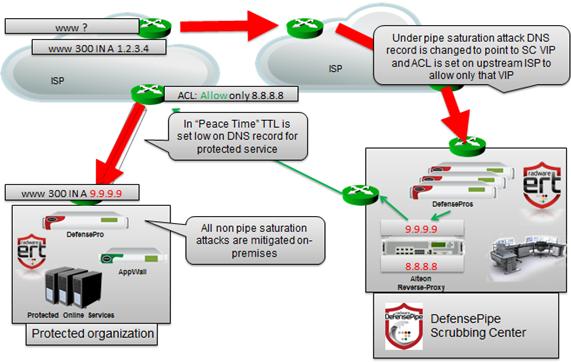

二、DNS-based 流量導引

在網路攻擊狀態下,可以將欲受保護的服務,透過DNS解析成在流量清洗中心的IP,並將該IP在DNS上的TTL時間調短,以利快速進行流量導引至流量清洗中心進行過濾封包。

《圖五》

先決條件:

‧受保護的是服務,無法保護同網段其他類型的設備(例如:switch) 。

‧在網路攻擊狀態下,需要上層ISP設定ACL只允許從流量清洗中心來的流量。

‧需要用戶在啟用時執行某些設定。

優點:

‧一但有需要保護的服務,可立即進行簡單的設定。

流量清洗中心的獨特優勢

AMS-Scrubbing Center是目前最有效來阻擋非常猛烈的網路威脅,而且可以無須做任何的改變,透過以上的解決方案,可以確保所有存取企業網路商業服務的網路連線是安全的,並已提供以下其他解決方案無法達成的優勢:

一、全方位的資安防護範圍:

從單一封包的應用程式漏洞攻擊,到大規模的阻斷式網路流量攻擊,例如:SSL加密攻擊、應用程式攻擊、低慢速的網路洪流攻擊、大流量的癱瘓式攻擊,AMS-Scrubbing Center都可以做到完整的部署,保護Internet商業服務不中斷。二、最短的反應時間:

採用AMS-Scrubbing Center服務,可以立刻且自動的減緩網路攻擊,不需要人為介入或將流量導入遠端的資料備援中心,由於在偵測設備上不斷的處理所有的流量,AMS-Scrubbing Center能夠在數秒內偵測到異常的流量並且加以阻擋。三、單一聯繫點:

網路攻擊發生期間,無論是企業內部服務或是放置在雲端中的服務,緊急應變中心(ERT)都會協同用戶一起對抗各種形式的網路攻擊,這意味著客戶在網路攻擊發生時,不需要與多家設備廠商或是服務供應商一起協同作業,因此也不需要將資料訊息重複提供給多家設備商或服務供應商,避免多家廠商間有責任釐清的問題。四、最後的手段,流量移轉:

不像雲端流量過濾或是MSSPs,當網路攻擊發生時,是將所有客戶的流量都導入他們自己的流量清洗中心,而 AMS-Scrubbing Center服務,可以只在發生針對企業對外頻寬大流量的癱瘓式網路攻擊時,再將攻擊的流量導入Radware 的流量清洗中心中進行封包過濾,除此之外的其他攻擊行為,則無需做流量的移轉,只須透過企業本身的入侵防禦設備進行防禦即可。五、整合式報表系統:

更有效率的深入瞭解威脅,並且擬定網路攻擊對應計畫,更加理解未來威脅的趨勢。

參考文件

Protect the Internet Pipe with Radware’s DefensePipe,Data Sheet,Radware

Radware DefensePipe,White Paper,Radware

Radware,http://www.radware.com/Products/ApplicationNetworkSecurity/DefensePipe.aspx