產業觀察

雲深不知處、資安風險細思量

作者/顏美惠

[發表日期:2010/6/5]

前言

雲端運算這應該是最近最熱門的話題了,這個題材也成了股市的另一驅動力,只要和「雲:Cloud」這個概念沾上一點邊的公司,股價就是一路飆漲。Cloud computing的確在資訊應用上帶來了很大的彈性、方便性,但在此同時,我們是不是應該要來思考,在這樣的彈性、方便性下,到底還隱藏什麼樣的風險,是需要去評估的?

雲端運算並不是新的資訊技術,而是以另一種方式來傳遞電腦運算資源,其特性就是以提供更經濟、更具彈性/擴充性、隨需即得、按使用付費…之服務,而「多租戶」的本質特性中,更衍生出安全的風險。

以下就從整個雲端服務面向,來探討雲端服務可能面臨的資安風險。

論雲端運算資安風險

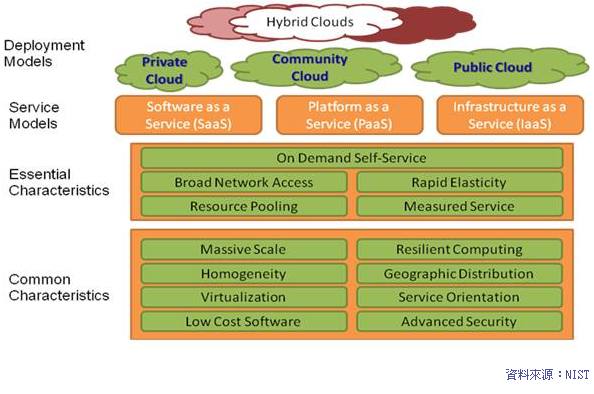

在NIST中定義了雲端運算的五個特性、三個服務架構、四個佈署模型,如下圖所示。

《圖一》

關於雲端的特色、架構等,在此不做詳述。

對於一個組織或是個人而言,思考雲端資安時可以注意下列三點:

一、雲端運算的服務是如何佈署的、這些服務是由哪裡提供的。

二、雲端運算中的「安全邊界」,在以前的資安防禦架構中,都是從Gateway端安全、Internet 安全、Intranet 安全、End-Point安全…層層加入各項防護機制,但在雲端運算環境中,並沒有清楚的邊界定義。

三、無處不在的連接、各種不同型式的資訊交換,這是雲端服務的特性,也因此傳統的靜態安全控管方式是無法符合雲端服務動態特性。

(現行的安全機制,如:IDS/IPS、WAF、…,是否能符合這樣的特性,是有待討論的)

接著,我們再來探討,在雲端運算關鍵焦點領域,也就是治理(Governance)及維運/操作(operations)。

一、治理領域:

這個領域很廣泛,主要是在討論關於「整體企業風險管理」、「法令/法規及數位證據」、「遵循性及稽核」、「資訊生命周期管理ILM」、「可攜性及相互操作性」。

二、維運領域:

主要在討論在架構及維運管理方面,可再分為「傳統資安、企業永續營運及災難復原」、「Data center的維運管理」、「事件的回應、通知、矯正預防」、「應用系統安全」、「加解密及金鑰管理」、「身份識別及存取、授權管理」、「虛擬化」。

雲端服務的提供者,在多租用特性中,針對Identification 身份識別及AAA (Authentication、Authorization、Accountability)這兩方面,更是需要提出更明確的作法及規範,以保障用戶資料。

而用戶在選擇服務提供者時,對於機密性(confidentiality)、完整性(integrity)、彈性(resilience),會是重要的三大要素。

在CSA - Top Threats to Cloud Computing的報告中,也指出了雲端運算服務,可能遭遇到的資安威脅,如下:

一、Abuse and Nefarious Use of Cloud Computing(雲端計算服務的誤用及濫用)

駭客、惡意使用者可能會利用與雲端計算服務提供者租用雲端服務執行攻擊行為,如:密碼破解、DDoS及散發Spam等等。

此威脅特別針對IaaS Provider,PaaS Provider過去已面臨此問題。

而雲端計算服務提供者所提供之註冊服務流程可能僅需要一組合法的信用卡號碼,並且可立刻享用服務,惡意使用者利用此註冊流程所提供之方便性與匿名性,可迅速完成註冊及使用相關服務進行攻擊。因為目前雲端技術相關的監控技術不成熟,再加上Provider所提供服務註冊的流程鬆散,犯罪組織可能會利用這樣的問題及新技術的進展加速進行犯罪行為及逃避偵查。

二、Insecure Interfaces and APIs(不安全的介面及API)

雲端運算透過軟體的介面或API提供客戶服務,所以雲端運算的安全性及可用性大多都依靠API的相關設計。

由於很多API的設計不是由Provider進行,而是由Third Party提供,可是因為服務是透過API提供給客戶,所以為了業務目的或是上線的要求,有時Provider很難堅持相關安全要求。

三、Malicious Insiders(惡意內部員工)

很多人都知道惡意內部員工的威脅有多大,但是在雲端運算的環境中,這種問題會更嚴重,因為這種架構下,一個內部員工可能就可以接觸到所有客戶的資產或資料,而客戶又通常不清楚Provider是如何hire員工,如何監控員工,也因如此,可能會更容易發生組織性犯罪、商業間諜甚至是國家等級的間諜行為。

四、Shared Technology Issues(資源共享技術的問題)

說明:因為雲端運算架構因素,IaaS業者於一套基礎設備上提供不同客戶服務,所以會有資源共用問題(CPU, GPU等),也因需要資源共用,所以在多用戶架構設計上並不會考量過多的隔離功能,為了滿足此安全需求,所以hypervisor設計位於guest os及實體電腦中間,但是目前已有相關弱點公布,guest os可獲得底層OS不適當的控制權限,因此在架構設計上,應確認客戶與客戶間的作業不會互相影響。

五、Data Loss or Leakage(資料遺失或洩露)

因為雲端架構的特性,所以資料遺失或洩露的管道很多在雲端運算的資料庫中,有來自不同國家、不同營運性質的資料, ILM資料生命週期中的各項管控機制,會是provider要考量的重點。另外,若是洩漏智財資料,有可能還會有當地法令關於資料保護之法律問題出現。

六、Account, Service & Traffic Hijacking (帳戶、服務、通訊遭挾持)

結語

綜上所述,以一個資訊服務提供的廠商而言,配合整個資訊應用的變化,除了在技術上、功能上的精進是重要課題外,如何讓用戶/使用者更「安心、放心」,也是新一代的資訊服務提供的責任。

參考資料

NIST-Effectively and Securely Using the Cloud Computing Paradigm

CSA -Benefits, risks and recommendations for information security

CSA -Security Guidance

www.apps.gov