第295期 / May 5, 2022 |

[技術分享] NonStop雙因子認證實務經驗分享作者/龎元維 [發表日期:2022/5/5] 作者簡歷 作者擁有超過10年IT服務資歷,現職凌群電腦NSK服務總處系統工程師,主要負責HPE NonStop客戶系統規劃與維運服務,專長為HPE NonStop系統整合與專案管理。 前言 近年來駭客、網軍攻擊事件日趨嚴重,各組織或個人的資安防護層級要求也更廣且更深,產業的資訊安全規範也要求更完整與嚴謹的資訊安全防護機制。HPE NonStop具備完整的資訊安全產品與解決方案,可有效保障各企業組織的資訊安全,依據美國國家標準暨技術研究院(National Institute of Standards and Technology,NIST)的National Vulnerability Database統計結果顯示,HPE NonStop系統一直是全世界最安全的系統之一。 HPE NonStop電腦系統為提高系統、周邊維運及操作系統登入機制安全,採用雙因子Multi-Factor Authentication (MFA)認證機制,以提供迅速、簡單和高可靠的身分確認方式,強化並確保資訊安全。 何謂雙因子認證機制Multi-Factor Authentication (MFA) NonStop系統上所有non-console的登入存取,都必須採用雙因子Multi-Factor Authentication (MFA)作為登入系統基本使用者密碼驗證之第二步驟的驗證機制,認證方式須包含兩個(或以上)因子,例如:

並非系統上所有userid均需採用MFA,企業組織可依據各自的資安規範加以區分;但下列具備特定管理權限的userid (含alias)則強烈建議必須採用MFA認證:

雖然可直接在NonStop端的user認證建立MFA機制,但下列方式也被認可為可接受的MFA機制,但仍應依據各產業或企業組織的規範和政策來決定建置MFA機制的方式:

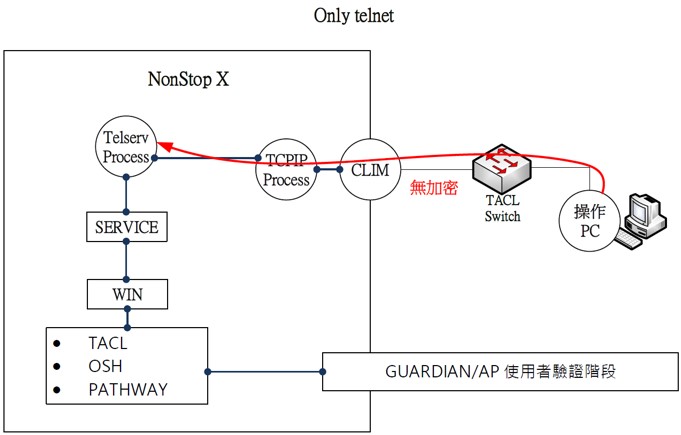

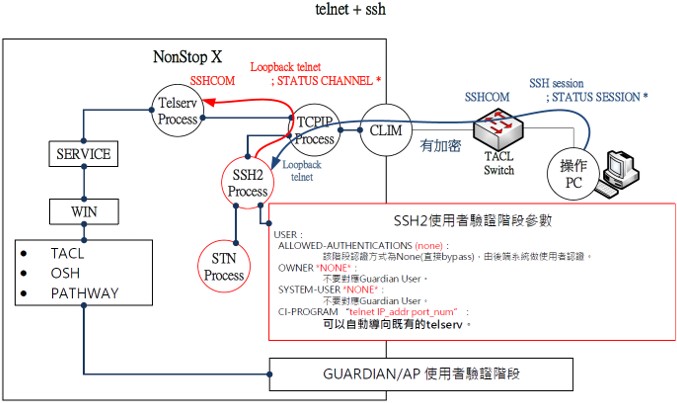

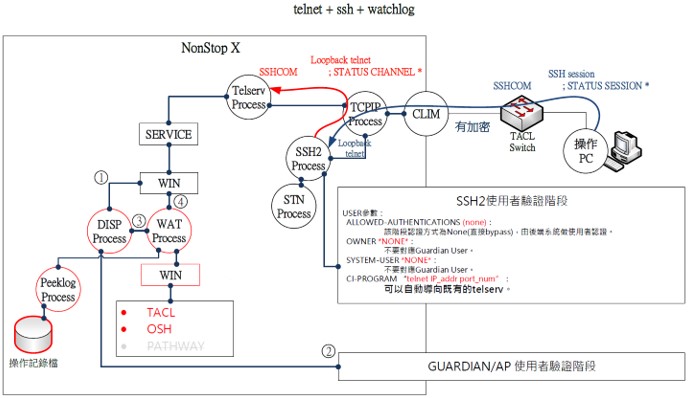

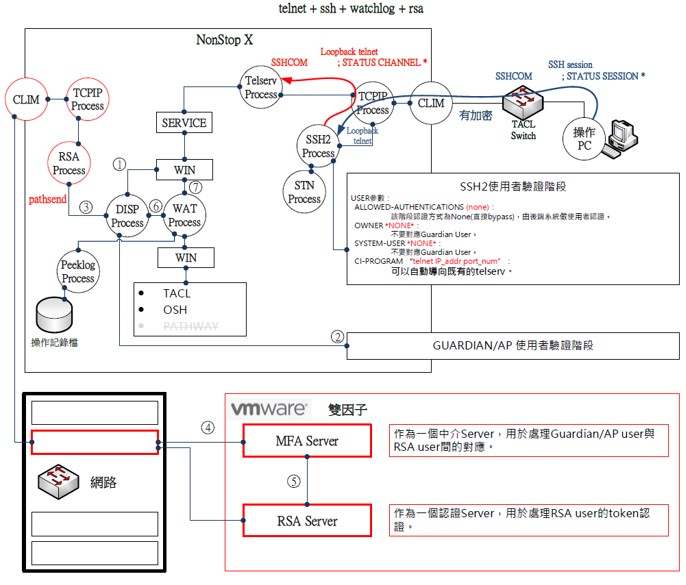

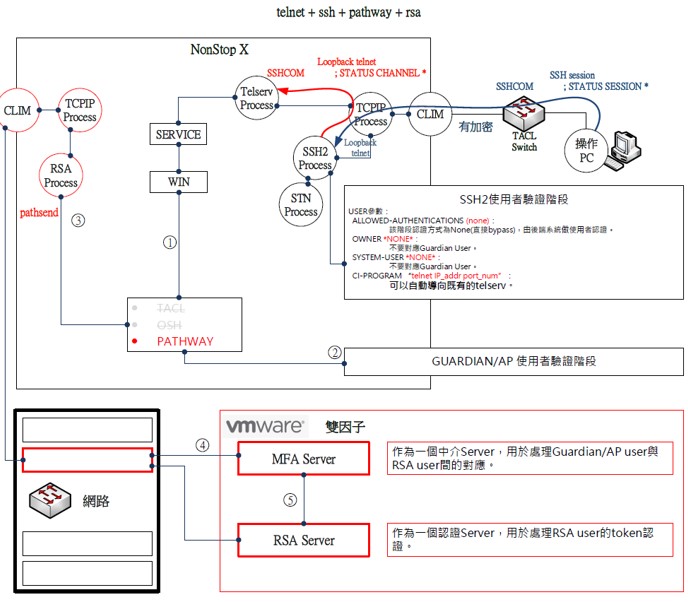

HPE NonStop雙因子Multi-Factor Authentication (MFA)認證機制解決方案 RSA產品經過HPE認證,作為登入系統基本使用者密碼驗證之第二步驟的驗證機制,搭配HPE NonStop系統端程式,以提升登入系統強化安全的目的。而目前則有兩項解決方案可與RSA搭配進行雙因子認證機制,藉以達到保護各個敏感系統的運作與資料資訊安全,防範攻擊者進入系進行破壞及竊取重要資料的不當行為。這兩項解決方案包括: 一、XYPRO XUA產品: HPE NonStop合作夥伴XYPRO,專注於NonStop資訊安全產品與解決方案,其XYGATE產品中的XUA模組使用Safeguard SEEP,在啟動狀態下可搭配RSA產品進行雙因子認證。XYGATE User Authentication (XUA)在NonStop X系列已列為OS標準產品,部分NonStop NB系列的OS也包含此產品。 二、凌群WATCHLOG產品: 由凌群自行研發的WATCHLOG產品中的MFA模組,可用於搭配RSA產品進行雙因子認證機制,透過RSA提供的SecurID Authentication API(RESTful標準)協助程式進行介接。 HPE NonStop RSA整合實務經驗分享(使用WATCHLOG產品) 一、客戶原始環境只有使用telnet作為外部連線操作使用,並無連線加密、操作事件稽核紀錄與使用者雙因子登入。  二、依據原始環境新增ssh加密連線,利用ssh over telnet方式,可使既有hometerm名稱無須異動,並達到強化連線加密功能。  三、NonStop端安裝WATCHLOG產品,增加操作事件稽核紀錄功能,稽核紀錄儲存於NonStop上,並可搭配報表模組依需求產製報表。  NonStop端安裝WATCHLOG產品,增加操作事件稽核紀錄功能,稽核紀錄儲存於NonStop上,並可搭配報表模組依需求產製報表。 四、啟用WATCHLOG的MFA模組,增加使用者雙因子登入功能(TACL、OSH),並搭配RSA Server用於處理第二因子的token認證,而MFA Server(Windows Server)則作為一中介主機,可同時處理多個NonStop系統發出MFA認證需求,統一向RSA Server取得第二因子認證結果。  五、針對PATHWAY AP user的登入部分,須自行調整AP登入,AP call pathsend方式來跟MFA Server做第二因子的登入認證溝通。全程不需透過WATCHLOG產品。  參考資料

|

|

凌群電子報/一九八四年五月二十日創刊 |