第237期 / July 5, 2017 |

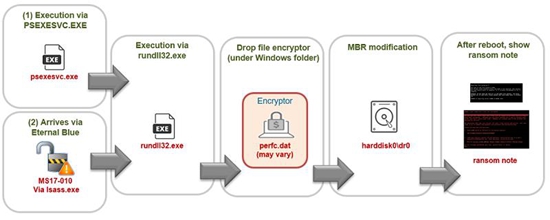

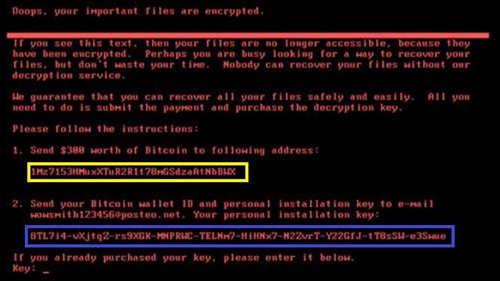

資安威脅再起 解讀新一波Petya惡意軟體攻擊作者/阮建霖 [發表日期:2017/7/5] 簡介 Petya是一種在2016年被首次發現的勒索軟體,2017年6月Petya的一個新變種 (又稱NotPetya) 被用於發動一次全球性的網路攻擊,特別是在烏克蘭與俄羅斯造成重大威脅。此次攻擊類似在5月爆發的WannaCry勒索攻擊,兩者都利用EternalBlue工具來攻擊微軟Windows關於SMB (Server Message Block) 的安全漏洞,此漏洞今年稍早微軟已修復──資訊安全公告MS17-010。根據趨勢科技的研究,此惡意軟體感染流程如下:  《圖一》Petya感染流程 Petya意在破壞 值得注意的是Petya會破壞開機磁區,所以此次的破壞更甚於WannaCry,在此要特別提醒受害者不要支付贖金,原因如下: 1. 不像一般勒索軟體會為不同受害者建立各自獨有的錢包作為區別,Petya則是要求所有受害人匯款300美元等值的比特幣到單一錢包 (如圖二之黃框),表示駭客不重視到底是誰匯款進來。 2. 在鎖機的畫面上,有提到付款後要把個人安裝鑰匙 (Personal installation key,如圖二藍框) 傳到駭客組織特定電郵。據研究這次Petya的個人安裝鑰匙僅以偽亂數產生器製作,所以即使駭客收到電郵,也無法幫助受害人解鎖檔案。 3. 資訊科技公司Comae Technologies指出,Petya在加密過程中會覆寫掉受害電腦的主啟動磁區 (Master boot record),這造成了破壞、意謂著不能再解密檔案,即使受害者付了贖金也救不回資料。 4. 攻擊者的電子郵件信箱已在攻擊發起後不久就被信箱提供商所禁止,也就切斷了受害者和駭客的聯繫管道。  《圖二》Petya勒贖付款指示 面對攻擊的因應方式 由於此次事件與WannaCry同樣利用微軟已經發布修補的漏洞,因此在因應方式以及資安方案仍可以參考《勒索軟體WannaCry介紹與因應對策》,同樣建議修補Windows漏洞、停用不需要的SMB服務,並且導入資訊安全解決方案。單一品牌做到完整的保護,特別得提趨勢科技有全面的方案,可根據端點電腦、郵件、伺服器、網頁、閘道、網路安全等採用分層式防護,確保有效防禦於各個潛在入侵點,例如用戶如有用Trend Micro Deep Security主機安全防護、Deep Discovery Inspector進階網路偵測可以主動阻擋或偵測。前面提到擴散迅速的Petya主要目標不在勒贖,索取贖金可能只是煙幕,其真正目的可能是進階的目標式攻擊,將來不可不慎。類似 Petya這種主要以政府機構、企業組織為攻擊目標的型態,將來只會越來越多,採用更完整的資安防護更為舉足輕重。(作者目前任職於凌群電腦)

|

|

凌群電子報/一九八四年五月二十日創刊 |