第236期 / June 5, 2017 |

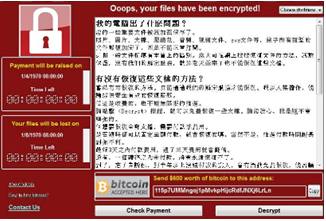

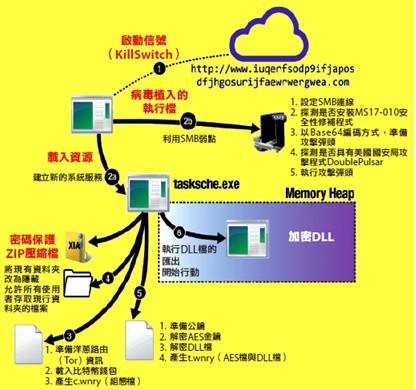

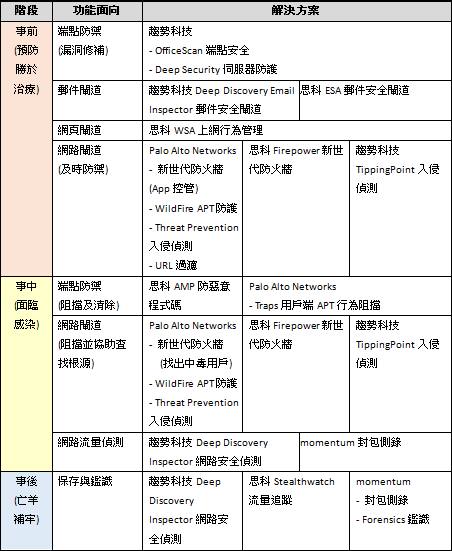

勒索軟體WannaCry介紹與因應對策作者/阮建霖 [發表日期:2017/6/5] 事件背景 2017年5月12日一種透過Microsoft系統漏洞、以比特幣勒索贖金的加密型綁架軟體WannaCrypt,又稱為WannaCry (想哭),在全球各地爆發。  《圖一》(資料來源:維基百科) 此次影響了大量的電腦用戶,新聞也報導包括台電在內的國內受害情事。事實上早在四月份資安研究者就檢測到大量電腦被攻擊程式DoublePulsar安裝後門。WannaCry會加密用戶的檔案,要求支付折合美金300元的比特幣贖金,並指出支付金額三天後會增加一倍。如果仍拒絕付款,加密的文件將於七天後被刪除。  《圖二》WannaCry繁體中文畫面(資料來源:趨勢科技) 漏洞與技術說明 WannaCry被認為利用了美國國家安全局的EternalBlue工具以攻擊執行Microsoft Windows作業系統的電腦。EternalBlue利用了特定版本的微軟伺服器訊息區 (Server Message Block, SMB) 協定中的數個漏洞,而當中最嚴重的漏洞是允許遠端電腦執行程式碼。修復該漏洞的安全修補程式雖已經於2017年3月14日發布,但並非所有電腦都進行了安裝。 根據經常協助政府單位的網路安全公司Endgame之研究,整理WannCary執行的重要流程: 1. 啟動信號到銷毀開關 (Kill Switch) URL。 2. 執行資源程式執行檔為新服務。 3. 解壓縮ZIP和準備洋蔥路由(Tor)和比特幣訊息。 4. 隱藏解壓縮ZIP目錄和修改安全描述符。 5. 準備加密的公鑰、AES金鑰、解密DLL檔。 6. 執行DLL檔匯出開始行動功能。  《圖三》 所謂的Tor (The Onion Router,洋蔥路由器) 是實現匿名通訊的自由軟體的一種實現,用戶通過Tor可以在網際網路上進行匿名交流。安全描述符(Security descriptors)是與Windows物件安全資訊相關的資料結構,它是一個可以被唯一名稱標識的物件,它可以與任何命名物件關聯,包括檔案、資料夾、共享、登錄檔鍵、處理程序等等。 之後的流程則是受害者明顯感受到的執行加密的工作與勒索訊息。比較有意思的是,初期階段有個啟動信號到銷毀開關 (Kill Switch) URL,有研究顯示病毒中在傳播前,會檢查一個無義意的亂數網站是否有回應,如有回應便停止傳播,資安工程師曾經利用這個特點暫停此惡意軟體擴散,但新版本的 WannaCry 駭客已經修正了這個問題。 建議因應方式 一、微軟修補程式以及IT管理對策 大體而言建議一般用戶: a.安裝微軟於2017年3月釋出的安全性更新中的MS17-010。 b.用戶的防毒軟體請更新到最新的病毒碼。 c.定期備份資料以免意外事件所造成的損失。 在企業內部導入WSUS自動大量更新方案,或透過群組原則,設定所有的用戶、伺服器電腦自動更新Microsoft Update。SMB通訊協定採用的445通訊埠,因此設定防火牆封鎖TCP和UDP 445埠也是一種有效方式。不過連帶會影響檔案分享等功能。 二、資訊安全解決方案 使用者對於不明連結、檔案和郵件,應提高警覺,加強防範。同時,也建議企業根據端點電腦、郵件、伺服器、網路閘道及網頁閘道等,採用分層的防護,以確保有效防禦各潛在侵入點,如此比較能有效對這樣的新威脅事件提供防護能力。面對勒索軟體,各種品牌有各自面對勒索軟體的解決方式,列舉以下介紹幾種解決方案。 席捲了全球各產業的WannaCry勒索病毒,趨勢科技(Trend Micro)偵測為RANSOM_WANA.A和RANSOM_WCRY.I)。具備XGen端點安全防護的趨勢科技OfficeScan結合了高保真機器學習與其他偵測技術和全球威脅情報,對勒索病毒和進階惡意軟體提供防護,具備預測機器學習和啟用所有相關勒索病毒防護功能的產品已經能夠減少此次攻擊威脅。除了端點防毒軟體,趨勢科技的伺服器保護方案Deep Security在實體及虛擬機器上皆可阻止勒索病毒接觸到企業伺服器,進階網路安全偵測Deep Discovery Inspector和郵件安全閘道Deep Discovery Email Inspector和入侵防禦系統TippingPoint也都是防範此類威脅的工具。 針對這波WannaCry的勒索攻擊,事前可以利用Palo Alto Networks的WildFire (APT沙箱功能) 將所有已知樣本分類為惡意軟件,自動阻止惡意內容傳遞給用戶。URL網頁過濾功能,可過濾監控使用的惡意URL,並在需要時執行保護措施。Threat Prevention (TP,IPS功能) 針對此次攻擊的漏洞,已佈署反惡意、反間諜,可以成功防禦。事中可以利用部屬在用戶端的Traps Advanced Endpoint Protection著重於偵測攻擊時使用的核心技術,藉此可阻斷滲透攻擊與惡意程式運作。 思科 (Cisco) 建議使用者,應該檢查現有系統存在的漏洞,關閉無用的埠和服務,儘快安裝廠商提供的各種安全補丁。對於已經部署思科安全產品和解決方案的使用者,針對此次的勒索軟體事件,Cisco給出緊急的應對與建議: a. 部署Firepower NGFW下一代防火牆和IPS入侵偵測。 b. 部署ESA郵件安全閘道。 c. 部署WSA上網行為管理。 d. 部署Stealthwatch平臺,檢查是否發現異常行為和異常事件。 e. 部署AMP防惡意程式碼。 勒索軟體會將電腦中的檔案鎖住且加密,爾後若企業主管要求調查事件的始末,事後鑑識的因應措施就是這階段重點,Terilogy momentum,功能為封包側錄,將封包保存下來並且做分析。另外可以做到還原,檢視過去的威脅。當受到攻擊時,懷疑內部中了惡意程式,這時momentum將這些數據還原,可以看到這個事件發生時內部的行為,比如說點擊了什麼連結、傳送哪些檔案出去、或是從網路下載什麼等等。藉由momentum Forensics解決方案保存證據,可以幫助企業做好攻擊發生後的資安鑑識。 總結 WannaCry聚焦於網路安全意識方面,因應對策不限於上述資安產品,因篇幅有限,就這些解決方案對應資安階段─事前、事中、事後,整理如下表:  《圖四》 建議企業採用多面向的防護,至於使用者對於不明連結、檔案和郵件,應提高警覺,加強防範。特別提醒所有IT用戶,2017年對資訊安全產生的威脅將只增不減,提高各種控制或補償性的資安措施之與落實性與持續能力將會更形重要。(作者目前服務於凌群電腦)

|

|

凌群電子報/一九八四年五月二十日創刊 |