回顧過去 看2017資安趨勢

作者/郭毅志

前言

2016已經來到尾聲,在這一年裡,發生了許多重大的資安事件,很多也都見怪不怪,例如:猖獗了好幾年的勒索病毒、分散式阻斷攻擊(DDOS)、進階持續性威脅(APT)、手機漏洞等,不過同時也由於一些新的技術逐漸崛起,例如物聯網(Internet of Things, IoT),讓攻擊的趨勢趨於更多樣化,另一方面,古老的漏洞被挖掘頻率逐漸增加,接下來,讓我們來回顧一下這一年的一些重大資安事件。

2016資安回顧

一、勒索病毒猖獗

這幾年勒索病毒的猖獗始終沒停止過,而且不斷改變路徑、手法,例如今年經典之一就是在6月的時候,利用FLASH漏洞,在藉由YAHOO廣告做散播(註一)的CryptXXX,此外,對象也不斷擴大,像是Cerber可以加密資料庫相關檔案,再加上勒索病毒的可觀收益,以Cerber(註二)的開發者來說,單今年七月就有約20萬的收益,種種原因,目前實在看不到勒索病毒消失的可能性。

對象甚至擴展到過去比較不會被作為破壞攻擊對象的醫療系統(這邊不考慮資料竊取,或是被植入木馬的部份,僅考慮破壞性的攻擊),例如好萊塢長老教會醫療中心(Hollywood Presbyterian Medical Center)(註三)、基督教會衛理公會醫院(Methodist Hospital)(註四)等,在到年底舊金山交通局的電子售票系統(註五),由此可見,勒索病毒的散播者,正在努力的尋找可能的”財源”,也就是可能付錢的被害者。

二、分散式攻擊 – 分散式阻斷服務攻擊 (Distributed Denial-of-Service Attack, DDOS)

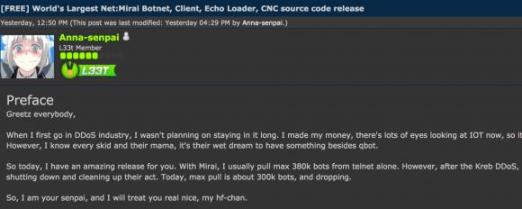

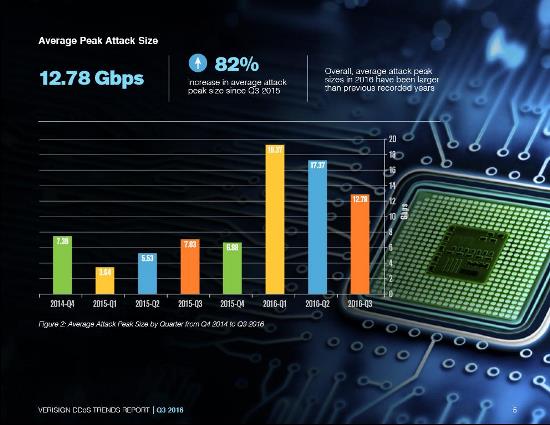

這裡不得不提一下,今年博得許多版面的Mirai,這是一隻結合物聯網的攻擊工具,它知名的戰績包含Dyn (註六)遭受它的多次攻擊,導致數個網站無法正常瀏覽,其中包含有Github、Twitter、Reddit、Netfix、Airbnb等,其他還有資料中心營運商(OVH)聲稱(註七)受到1 TB (註八)的流量攻擊,而且再加上攻擊程式碼被放出來(如圖二),也是讓它的攻擊持續穩定成長的原因之一。 根據一些觀察統計報告(註九),會發現跟2015年比起來,今年DDOS的平均攻擊規模大了很多,雖然後面有縮小的趨勢,但是仍然將近去年的兩倍(圖三)。

在物聯網逐漸發展起來的同時,除了市場對它們有所期待,攻擊者對它們也有所"期待"。

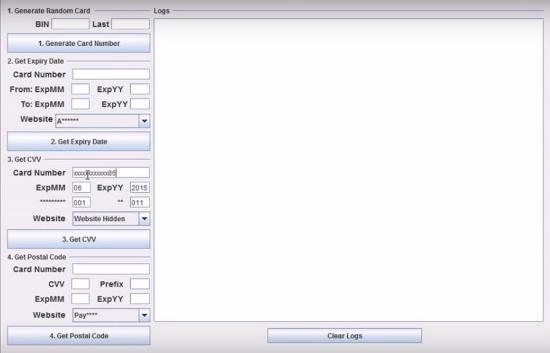

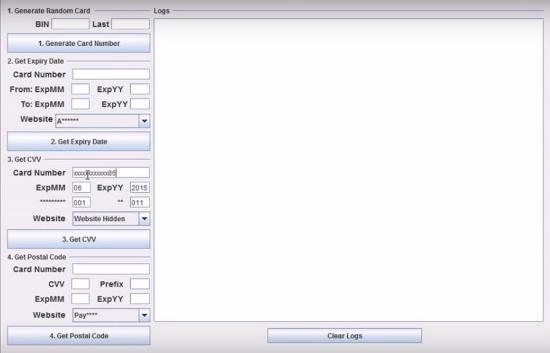

三、分散式攻擊 – 信用卡資料運算破解

另一個部份,雖然不是事件,但是卻是一個很有趣的研究,紐卡斯爾大學(Newcastle University)發表於IEEE的一篇研究論文『Distributed Guessing Attack』 (註十),只要六秒的時間就可以透過分散式的測試攻擊(圖四),得到VISA信用卡的部份資料,從這邊似乎可以看到分散式攻擊正在進化,不單單只是阻斷服務(Denial-Of-Service,DOS),也被利用於其他的攻擊型態。

《圖四》

首先來看高通(Qualcomm)晶片漏洞:Quadrooter (註十一),包含有Linux IPC router(CVE-2016-2059)、KGSL Module:Use after free(CVE-2016-2503、CVE-2106-2504)、Ashmem(CVE-2016-5340)等四個漏洞,透過這幾個漏洞,可以讓攻擊者完全控制受影響的Android手機。

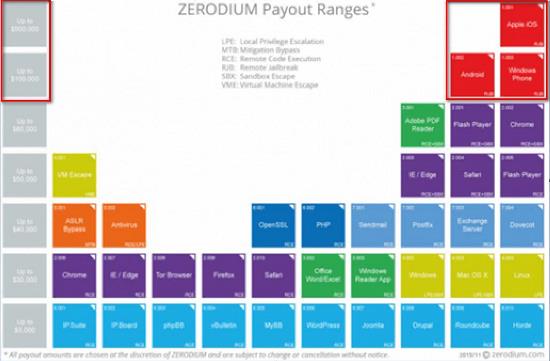

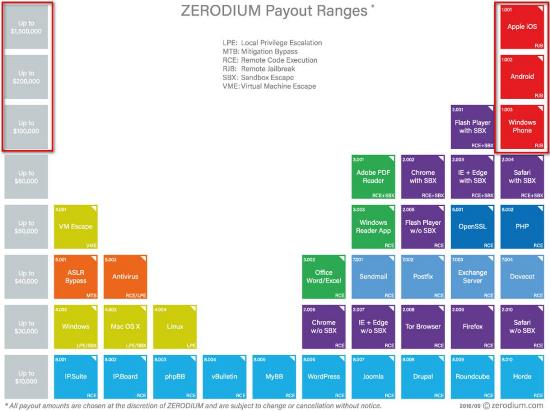

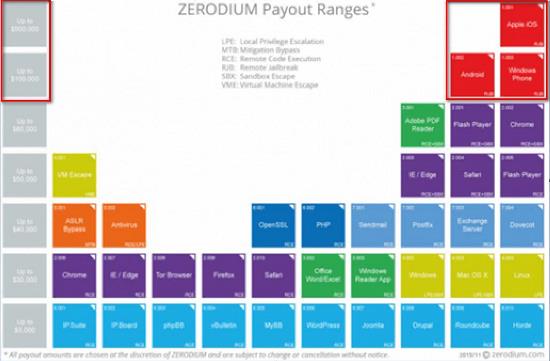

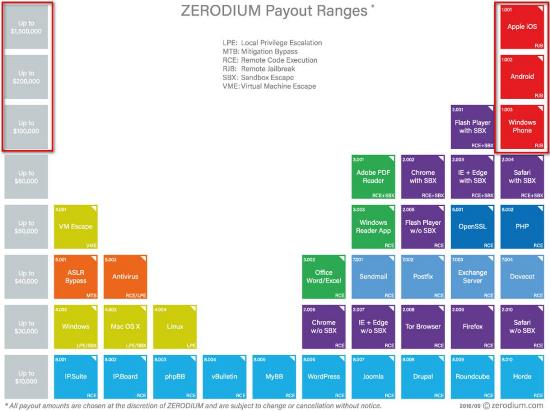

而iPhone的部份,也同樣精彩,透過觀看JPEG或是PDF(CVE-2016-4673) (註十二),就可以入侵iPhone、iPad、iPod,而且是針對新版的iOS 10.1,另外一個事件是從一名人權律師Ahmed Mansoor (註十三)所收到的訊息裡,發現由NSO Group所使用的漏洞攻擊該漏洞可以遠端越獄(Jailbroken),再進一步安裝間諜軟體,即可控制相機、麥克風、錄下通話內容等行為監控,而從資安公司zerodium收購漏洞的清單,我們可以發現手機漏洞越來越被重視,從2015年10萬以及50萬美金(圖5為2015年的價目表),到2016年調升到10萬、20萬跟150萬美金(圖6為2016年的價目表) (註十四),從價目表中,除了反映出手機漏洞挖掘的難度可能有所提昇,另一方面則是攻擊者的高度重視。

《圖五》

《圖六》

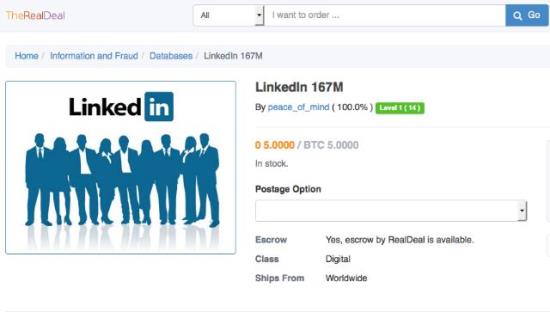

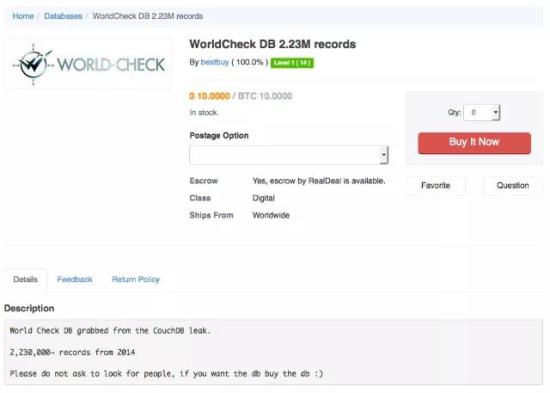

從許多外洩事件,可以發現這些資料的蒐集時間很長,是直到這兩年才陸陸續續被公佈,或是被拍賣,像是LinkedIn (註十五)(圖七)、Yahoo,甚至連反恐資料庫World-Check (註十六)(圖八)資料都有,這可以看出攻擊者的入侵能力以及潛伏能力是多麼驚人。

《圖七》

《圖八》

今年重大且知名的幾個漏洞:

- DROWN(Decrypting RSA using Obsolete and Weakened eNcryption)「編號:CVE-2016-0800」(註十七) ,屬於典型的跨協定攻擊,透過SSLv2協定的漏洞,去攻擊採用TLS協定的安全連結,藉此可以進行中間人攻擊(Man-in-the-middle Attack)。

- Dirty Cow(Copy-On-Write)「編號:CVE-2016-5195」(註十八) ,屬於Linux的核心漏洞,可以讓攻擊者從目標主機上取得root權限。

近期的資安研究,越來越多這類屬於底層,或是協定,亦或是共通套件的漏洞挖掘,而這些漏洞的共通特性,就是影響範圍很大,以DROWN來說,甚至宣稱在全部的HTTPS的網站中有33%含有此漏洞(圖九),而Dirty Cow (註十九)則是影響了Linux核心版本在2.6.22以後,所有的版本(直到2016年10月18號才有修復更新),同時也影響到Android系統。

《圖九》

環球銀行金融電信協會 (Society for Worldwide Interbank Financial Telecommunication,SWIFT)的攻擊事件,包含孟加拉 (註二十)的錯字" fandation",讓約10憶美金變成8000萬美金的損失,其他還有越南 (註二十一)、厄瓜多 (註二十二)等多家銀行受害,再來是紅遍全世界的一銀事件,針對ATM的攻擊事件,圖十是iThome所整理的部份攻擊流程 (註二十三),這些事件都同樣反映出,駭客集團對於銀行的深入研究,不僅僅是針對銀行所用的系統,甚至包含流程。

八、機器學習 對戰

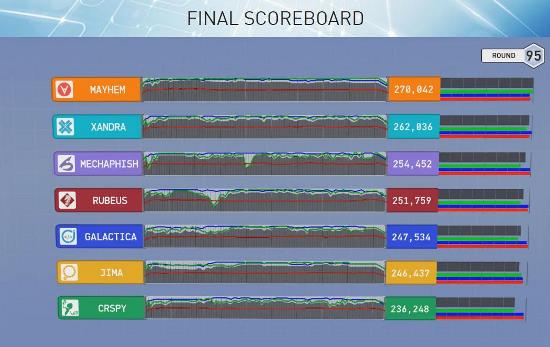

CGC(Cyber Grand Challenge)(圖十一),這是由美國國防部先進項目研究局(Defense Advanced Research Projects Agency, DARPA) (註二十四)發起的全球網路安全競賽,主要目的是推動程式自動化攻防的能力,最終希望可以實現全自動的網路安全攻防系統,也就是說,CGC所有的參賽人員都不是人類,而是擁有自動攻擊與防禦的系統,最後的比賽結果由MAYHEM奪得冠軍(圖十二為最終比賽結果)。

2016總結與2017趨勢

科技正在進步,資安意識與防禦也正在逐漸提昇,資安事件如春筍般努力的冒出來,很矛盾,但是卻很現實,資安事件除了數量上增加不少,連嚴重性也都不在話下,如同一銀事件、SWIFT...等等。在The Shadow Brokers(影子掮客)的事件被披露後,更顯示出攻擊技術的演進可能遠比我們想像的還要快速,防禦永遠在追著攻擊跑,在今年的事件回顧,看到了許多新的面貌,接下來2017年嶄新的一年,同樣的會有更多的手法、漏洞被挖掘出來。

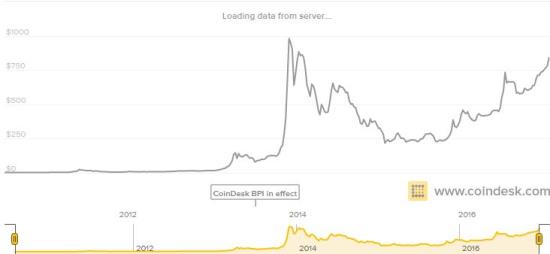

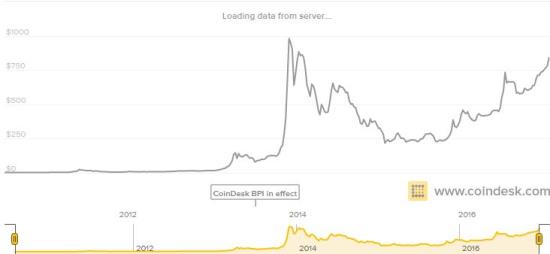

面對著逐漸壯大的地下市場,其中,我們可以從暗網(Deep Web)中許多的地下交易網站,或是從勒索病毒的勒索資訊,可以發現它們很多都採用具有匿名性的虛擬貨幣(例如:比特幣Bitcoin、乙太幣ETH等),這對於攻擊者而言,可以說是一個方便而且具備一定安全性的交易方式,圖十三是比特幣的匯率,從圖中我們可以發現雖然它波動很大,但是在近兩年也算是穩定成長,這可能促使更多的駭客投入地下產業。

此外,今年出現許多系統底層,以及過去比較沒被注意的套件的相關漏洞,挖掘的漏洞朝著更深、更廣的方向前進,不過還是要注意的是,過去常被挖出漏洞的目標,例如:FALSH、瀏覽器等等,依舊還是目標,對於這些的防護仍然不能鬆懈。

《圖十三》

DDOS攻擊,相信在2017年也絕對不會缺席,在今年我們看到它恐怖的成長,甚至在攻擊的單次流量來看,可以說來到一個新的里程碑,還不僅僅如此,在分散式攻擊應用上,出現了不同以往的型態,破解信用卡資訊,這可能會是一個起始點,接下來,我們可能會遇到除了阻斷服務之外其他類型的分散式攻擊。

現在很多人手機裡的資料,可能比電腦裡面資料更貴重,目前國外已經有手機中勒索病毒的案例,在加上現在手機的漏洞算是重點被挖掘的礦坑,如果當勒索病毒也可以像是一般電腦的勒索病毒這樣散播的話,這背後的黑市商機非常可觀,在加上Android每一家手機廠商的更新速度不一,Android可能會是勒索病毒的首要目標。而iPhone雖然短時間應該不太需要擔心勒索病毒的威脅,但是幾乎每一個更新版本釋出沒多久,就有相關的漏洞被公佈,而利用漏洞,比較廣為人知的就是越獄(Jail Breaking, JB),在截稿為止,已經有針對iOS 10的越獄相關程式被釋出。

回頭看一看DROWN以及Dirty COW,不難想像未來應該還會有更多長老級協定、套件或系統漏洞被揭露出來,先不要提企業內部,先就單一系統來看,裡面用到的很多被認為習以為常的套件、協定,似乎很容易忽略它可能存在資安議題,是時候該盤點一下系統下所使用到的相關物件,不見得是要找出問題,而是對他們有一定的認知,同時對於古老的物件保持一定的警戒,他們可能是下一個攻擊對象。

另一方面,機器學習,這幾年很熱門的議題,在CGC我們看到了自動化攻擊的可能性,雖然仍舊不及人類,但是在近期可以想見機器學習的技術,在攻擊輔助的部份,很有可能會出現新的應用。

在攻擊技術不斷提昇的同時,攻擊手法也越來越具策略性以及長期規劃,從SWIFT以及一銀事件,可以看出長期的攻擊佈署,以及深入的研究,雖然APT攻擊在近年已經被高度關注,但是在今年的許多事件裡,我們仍然可以看到許多需要加強的地方,在這年頭,就如同許多演講、文章所提的,沒有絕對的資安防禦,企業必須以內部會被入侵的角度去思考內部的資安防禦。

2017年,不僅僅要重新檢視企業內部資安環境,規劃防禦策略,還需要了解各個線上系統的狀態,我們無法100%防禦攻擊,但是可以做到當被攻擊後,有更迅速的反應。

(作者目前服務於凌群電腦資安技術研發處)

參考資料

註一、

https://blog.malwarebytes.com/cybercrime/2016/06/neutrino-exploit-kit-fills-in-for-angler-ek-in-recent-malvertising-campaigns/

註二、cerber:

blog.trendmicro.com.tw/?p=37378#more-37378

http://www.csoonline.com/article/3108025/cyber-attacks-espionage/cerber-ransomware-earns-2-3mil-with-0-3-response-rate.html

註三、長老教會醫療中心,勒索病毒:

blog.trendmicro.com.tw/?p=16705

註四、

https://krebsonsecurity.com/2016/03/hospital-declares-internet-state-of-emergency-after-ransomware-infection/

註五、

http://www.csoonline.com/article/3144991/security/ransomware-forces-sfmta-to-give-free-rides-73-000-demanded-by-attackers.html

註六、

http://www.theregister.co.uk/2016/10/21/dyn_dns_ddos_explained/

註七、

https://twitter.com/olesovhcom/status/778830571677978624/photo/1

註八、

http://securityaffairs.co/wordpress/51640/cyber-crime/tbps-ddos-attack.html

註九、

https://www.verisign.com/assets/report-ddos-trends-Q32016.pdf

註十、

http://www.ncl.ac.uk/press/news/2016/12/cyberattack/

註十一、

http://blog.checkpoint.com/2016/08/07/quadrooter/

註十二、

http://thehackernews.com/2016/10/how-to-hack-iphone.html

https://support.apple.com/en-in/HT207271

註十三、

https://citizenlab.org/2016/08/million-dollar-dissident-iphone-zero-day-nso-group-uae/

註十四、

Zerodium

註十五、

http://www.ithome.com.tw/news/106018

註十六、

http://www.theregister.co.uk/2016/06/29/global_terror_database_worldcheck_leaked_online/

http://www.ibtimes.co.uk/world-check-blacklist-2-2m-suspected-criminals-listed-sale-dark-web-1570457

註十七、

https://drownattack.com/drown-attack-paper.pdf

http://www.ithome.com.tw/news/104246

註十八、

https://kknews.cc/zh-tw/tech/ely6pn.html

https://github.com/dirtycow/dirtycow.github.io/wiki/VulnerabilityDetails?spm=5176.bbsr297492.0.0.9E3t2r

註十九、

http://bobao.360.cn/learning/detail/3123.html

註二十、

http://blog.trendmicro.com.tw/?p=17443

http://www.darkreading.com/operations/hackers-typo-foils-their-$1-billion-wire-transfer-heist/d/d-id/1324640?_mc=RSS_DR_EDT

註二十一、

https://www.bloomberg.com/news/articles/2016-05-17/global-lenders-on-edge-as-hacks-embroil-growing-list-of-banks

註二十二、

http://www.trendmicro.com/vinfo/us/security/news/cyber-attacks/ecuadorean-bank-loses-12m-via-swift

註二十三、

http://www.ithome.com.tw/news/107294

註二十四、

http://www.darpa.mil/