從資安防護的角度談一銀ATM盜領案

作者/阮建霖

2016年7月9日至10日間,第一銀行自動櫃員機遭盜領達新臺幣8,390多萬元。由於未經插卡及未接觸機器的狀態下,卻能使ATM不斷吐鈔的犯罪行為,引起社會矚目。俄羅斯等東歐為主的十餘名車手,利用銀行非營業日,在一銀全台22家分行總計41台Wincor廠牌ATM遭密集盜領。所幸全台同款的ATM,除了一銀以外,其他行庫同型機器並未發生相同情況。有鑑於此,國內的金融機構防駭機制值得再次探討,各界駭客若再次覬覦,循跡入侵盜領並非難事。

《圖一》

近幾年世界各國皆有金融資訊犯罪,受害金額高達百億,國際新聞不時報導。特別是駭客集團在拉丁美洲和東歐早就用過類似手法使ATM吐鈔,橫行多時;日本在2016年5月也發生大規模ATM遭盜領事件,但與國內不同的是,日本為上百名車手以偽造的卡片前往ATM提款,而國內這次嫌犯則是沒有操作ATM的情形下,直接讓機器吐鈔而大量提領。根據調查局目前調查,我們可將駭客入侵一銀ATM的流程,分成六個階段。

一、由倫敦分行入侵內網:

從入侵分行個人電腦後取得進入內網的能力。

二、潛伏內網系統:

駭客控制了錄音系統伺服器,海外分行可連線至總行內網。

三、蒐集入侵情報:

因為錄音系統為銀行內部系統之一,通過防火牆的存取連線行為是合法行為,駭客蒐集情報進一步掌握總行內網的網路拓樸及ATM派送方式。

四、進行ATM入侵準備:

駭客在7月4日透過ATM軟體派送伺服器,發送了可以開啟ATM遠端連線(Telnet)服務的更新包,將Telnet服務從手動模式轉為自動開啟模式。

五、開啟ATM遠端控制:

收到此更新包的ATM系統,按照例行系統更新程序執行,開啟了遠端連線服務,使駭客可以遠端控制ATM。

六、植入ATM控制木馬及盜領:

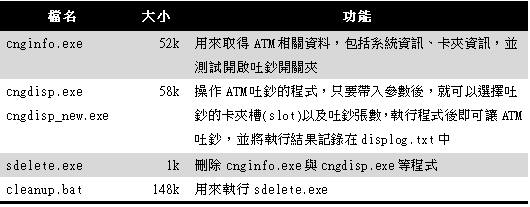

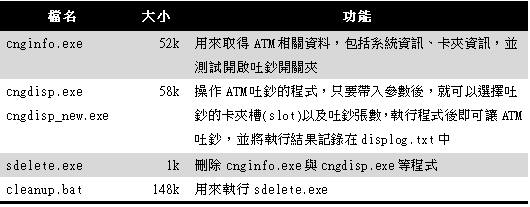

7月9日時,駭客再次從遠端登入,開始將惡意木馬程式派送到ATM設備中,包括了控制ATM遠端吐鈔程式cngdisp.exe或cngdisp_new.exe,以及顯示受駭ATM資訊的cnginfo.exe,批次檔cleanup.bat用來執行刪除工具sdelete.exe,以銷除所有惡意程式。該周末犯罪集團盜領提款機。

很多熟悉IT的人們仍有疑問,認為銀行ATM應是封閉網路架構,為何還會發生這種情事。其實大家所認為的ATM網路全封閉,其實並不盡然,以此個案更新派送的部分就不全然是封閉的架構。

第一銀行決定要替換掉所有Wincor的自動櫃員機,據信有不少行庫都考慮過更換ATM這個因應選項。前中研院資安研究員叢培侃說「換掉ATM其實沒有用。」資安專家張裕敏也說「如果惡意程式可以放到A機台,也可以放進B機台,重點應該要放在為什麼惡意程式跑得進來?」

惡意軟體入侵的方式最常見三種入口:網頁瀏覽、電子郵件收發,以及透過廣義的端點;相對應的解決方案分別有,網站閘道安全防護、反垃圾郵件與分析攔阻閘道、端點安全防護與伺服器保護方案。在現在的資訊環境,把駭客完全擋在門外已是不可能的事情,我們要設想的是萬一駭客進來,企業要對IT環境做防範,這才是較為先進的觀念,內網防禦的概念也愈顯重要。不約而同Fortinet、Trend Micro等資安大廠都相當重視內網防禦的面向。

微軟Windows Server 2003、Windows XP等老舊作業系統支援服務終止,但是全球仍在使用這些Windows系統的不在少數,使用虛擬補丁(Virtual patch)是一種做法,透過的相關技術產品,免於因安全漏洞及零時攻擊(Zero-day attack)所引發的危機。針對伺服器的部分不只虛擬補丁,還得防範惡意程式或入侵攻擊,以及檔案與系統有無遭到竄改等。

再來就是白名單與黑名單並重,端點安全防毒軟體來判斷應用程式的安全性,是以特徵碼機制為主,也就是黑名單的概念,這部分當然不可或缺;但銀行面在對這類關鍵服務時,程式還需以白名單方式來控管,僅允許少數合法程式可以在ATM等專屬系統中執行,監控登錄檔(registry)有無遭竄改。因為這次事件金管會在這方面也要求銀行建立ATM運作監控機制,列出程式白名單,讓惡意程式較難有可趁之機。再來是機敏資料所在電腦於USB和光碟機使用的管控,同樣是不可忽略。

資安的課題可分為事前、事中、事後,其中事後的分析取證仰賴於日常作業紀錄是否完善。網路滲透一旦成功,可能洩漏個人資料和系統重要訊息,透過網路封包側錄,過程中有機會檢測出網路攻擊。除了系統日誌保存是必要的,網路封包的保留與鑑識調查,是目前組織與企業最容易忽略的領域,事後難以了解受害的原因與影響範圍。

綜觀以上,網路方面的內網防禦、封包側錄,端點方面的防毒及程式白名單、加上電子郵件安全、網頁安全、伺服器保護等面向、國內銀行需要更全面檢視資訊安全,否則重大金融資安事件還會重演,不僅國內銀行,政府與各產業企業也都必須重視資安,以遏止不斷推陳出新的智慧型資訊犯罪。